Connaitre les vulnérabilités d’un système d’information est nécessaire mais pas suffisant. Pour se protéger efficacement il faut disposer d’une vision complète de la situation à risque : vulnérabilités, mesures, menaces, impacts. Cette vision complète est donnée par les méthodes d’analyse de risques et d’évaluation de la sécurité. Le socle méthodologique mondial dans ce domaine gravite autour des normes ISO2700x : ISO27001, ISO27002 et ISO27005.

EGERIE met en œuvre différentes méthodes d’analyses de risques normalisées, qui sont les suivantes.

EGERIE supporte aussi le déploiement d’une démarche ISO 27001 à travers sa solution Risk Manager.

La norme ISO27001 décrit le développement d’un SMSI (Système de Management de la Sécurité de l’Information) comme un processus, à la manière de la norme ISO 9001 qui décrit le processus qualité. ISO27001, comme ISO9001 se fondent sur le modèle classique « Plan- Do- Check- Act » (PDCA). Ce modèle rappelle que la sécurité est un processus itératif incluant successivement la préparation et la planification du SMSI. De plus, ISO27001 reflète les principes des lignes directrices de l’OCDE régissant la sécurité des systèmes et réseaux d’information. La certification ISO27001 vérifie que le SMSI répond bien aux besoins de sécurité de l’entreprise. Cette certification est réalisée par un auditeur accrédité. L’auditeur vérifie, sur base du SMSI, que la sélection de contre-mesures est appropriée et qu’elle a été documentée à la suite d’une analyse de risques formelle ; il vérifie aussi que les contre-mesures ont été mises en œuvre correctement et complètement. C’est à l’auditeur de juger de la validité de l’application de la norme et du bien-fondé des contre-mesures.

La norme ISO27005 décrit les grandes lignes d’une gestion des risques dans une perspective de mise en place d’un système de management de la sécurité de l’information. Construite en cohérence avec le couple de standards ISO27001 et ISO27002 et reprenant le vocabulaire définit dans ISO27000, la norme ISO27005 est la norme de référence pour conduire une analyse de risque cyber et mettre en place un processus de gestion des risques sur la base d’un système de management fondé sur la logique d’amélioration continue PDCA (Plan, Do, Check, Act) :

En complément à la norme ISO27005, la norme ISO27002 fournit une série de « bonnes pratiques » en matière de sécurité. Les bonnes pratiques (« Business Best Practices ») permettent à l’entreprise de réagir efficacement et rapidement à toute circonstance sans devoir réinventer les principes de sécurité et les solutions techniques ex nihilo !

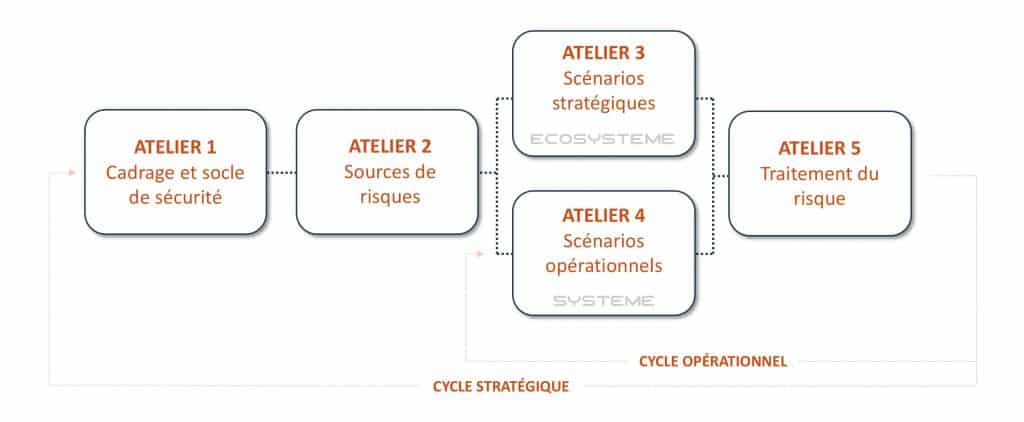

EBIOS Risk Manager est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence Nationale de la Sécurité et des Systèmes d’Information (ANSSI) avec le soutien du Club EBIOS.

EBIOS Risk Manager permet d’identifier, d’évaluer les risques et de déterminer les mesures de sécurité pour les atteindre. De plus, elle permet de valider le niveau de risque accepté et de s’inscrire à plus long terme dans une démarche d’amélioration continue. Enfin, elle fournit les éléments nécessaires à la communication et la prise de décision au sein de l’organisme et vis-à-vis de ses partenaires.

Le logiciel EGERIE Risk Manager est compatible avec toutes les versions de la méthode EBIOS (V2, 2010 et la future version en cours de développement). La méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) permet d’apprécier et de traiter les risques relatifs à la sécurité des systèmes d’information (SSI). Elle permet aussi de communiquer à leur sujet au sein de l’organisme et vis-à-vis de ses partenaires afin de contribuer au processus de gestion des risques SSI. Créée en 1995 par l’ANSSI et régulièrement mise à jour, la méthode EBIOS bénéficie de 15 ans d’expérience dans le domaine de la gestion du risque.

MEHARI, proposée par le CLUSIF, est une méthode d’analyse de risques qui prend en compte les aspects tant organisationnels que techniques de la sécurité informatique. MEHARI permet de réaliser un audit de sécurité qui débouche sur une évaluation des niveaux de risque dans une série de domaines : organisation générale, sécurité physique, sécurité logique, sécurité applicative, etc. Cette évaluation permet ensuite de sélectionner les mesures de sécurité qui comblent les failles de manière optimale, c’est-à-dire, qui égalisent les niveaux de risque dans les divers domaines à un niveau homogène et acceptable.

CRAMM est une méthode de gestion du risque imposée par le gouvernement britannique. Cette méthode est exhaustive (plus de 3 000 points de contrôle) et par conséquent adaptée aux grandes entreprises uniquement (il y a 550 clients dans le monde). Pour donner suite à la création de la version 2002 de BS7799-2, la société Siemens (anciennement Insight Consulting) a créé une nouvelle version (CRAMM Version 5) qui vise également à la certification BS7799.

EGERIE permet aux industriels et aux autorités de défense d’établir les documents nécessaires et indispensables aux processus d’homologation de sécurité.

La directive Network and Information System Security (NIS) a pour objectif d’assurer un niveau de sécurité élevé et commun pour les réseaux et les systèmes d’information de l’Union européenne. Elle a été adoptée le 6 juillet 2016. La (NIS) vise à la mise en place d’une coopération efficace européenne et la protection des activités économiques et sociétales critiques, pour faire face collectivement aux risques de cyberattaques.

Le règlement général de protection des données (RGPD) est un texte réglementaire européen qui encadre le traitement des données de manière égalitaire sur tout le territoire de l’Union Européenne. Il est entré en application le 25 mai 2018. Le RGPD s’inscrit dans la continuité de la Loi française Informatique et Libertés de 1978 établissant des règles sur la collecte et l’utilisation des données sur le territoire français. Il a été conçu autour de 3 objectifs :